Informačné systémy a škodlivé kódy od A po Z

Rozvojom informačno-komunikačných technológií a ich búrlivým presadzovaním do takmer všetkých pracovných činností, sa zmenil aj prístup k týmto prostriedkom. Už nie sú len záujmom úzkej skupiny nadšencov, ale stali sa súčasťou života každého z nás. V súčasnej dobe sa len veľmi ťažko nájdu odvetvia alebo činnosti, do ktorých tieto technológie ešte neprenikli. Informácie, procesy alebo služby sa stali životne dôležitými aktívami každej organizácie. V minulosti ale aj v súčasnosti mnoho informačných systémov nebolo navrhnutých so zreteľom na bezpečnosť. Bezpečnosť informačných systémov vo svojom komplexe nie je vec náhodná. Na jednej strane je to nevyhnutnosť a na strane druhej povinnosť každého majiteľa alebo prevádzkovateľa informačného systému. Ochranou informačných systémov sa rozumie proces navrhovania, schvaľovania a implementácie softvérových, hardvérových, technických resp. sociálno-personálnych ochranných opatrení, spojených s minimalizáciou možných strát, vzniknutých v dôsledku poškodenia, zničenia alebo zneužitia týchto systémov. Stav, ktorý je snaha dosiahnuť pomocou tohto komplexu opatrení, sa nazýva informačná bezpečnosť (INFOSEC) resp. bezpečnosť informačných a komunikačných technológií (IT/ICT) resp. bezpečnosť informačných systémov (BIS). Z hľadiska pohľadu na informačnú bezpečnosť (INFOSEC), je možné rozlišovať tieto druhy bezpečnosti:

- Fyzická bezpečnosť (PHYSEC)

- Počítačová bezpečnosť (COMPUSEC)

- Personálna bezpečnosť (PERSEC)

- Komunikačná bezpečnosť (COMSEC)

- Logická bezpečnosť (LOGISEC)

V súčasnosti jednou z najproblematickejšou a najfrekventovanejšou je oblasť komunikačnej bezpečnosti. Komunikačná bezpečnosť zahŕňa pôsobenie hrozieb na aktíva počas ich prenosu, ukladania a ďalšieho elektronického spracovávania. Komunikačná bezpečnosť sa zaoberá ochranou dát v súboroch/databázach proti odpočúvaniu/modifikovaniu pri ich prenose, ochranou proti škodlivému kódu (napr. vírusom, trojským koňom, červom), ochranou pred neoprávneným prienikom zo siete Internet a ochranou aktív proti ostanej nežiaducej infiltrácii. A práve škodlivým kódom som venoval tento článok.

Popri rozvoji informačných a komunikačných systémov, sa rozvíjajú aj možné spôsoby útokov na ne. Keď som sa po prvý krát v živote stretol s počítačom, čo bolo začiatkom deväťdesiatych rokov, vystačil som si v dlhej a vášnivej diskusii s kamarátmi s jediným slovíčkom a to vírus. V dnešnej dobe používať len toto označenie je prinajmenšom zavádzajúce. Určite už bolo napísaných množstvo článkov s podobnou problematikou, ale tento si kladie za cieľ dať čitateľovi čo najširší a najucelenejší obraz v danej problematike. V názve článku je uvedené „od A po Z“, v skutočnosti som však nevolil presne takúto postupnosť, ale snažil som sa ich usporiadať podľa početnosti výskytu alebo závažnosti prípadných dôsledkov.

Škodlivý kód (Malware) pochádza zo spojenia dvoch anglických slov malicious (škodlivý) a software (softvér). Ide o škodlivý softvér, ktorý má znepríjemňovať život užívateľovi alebo má prevziať čiastočnú resp. úplnú kontrolu nad jeho počítačom. Východiskovým predpokladom pre obmedzenie šírenia mnohých škodlivých kódov (napr. vírusov, červov), je rovnako ako v reálnom svete nepestovanie monokultúr. Toto sa však v informačnom svete nedarí a asi ani nepodarí presadiť. Svedčí o tom napríklad svetový monopol spoločnosti Microsoft a počet ich užívateľov. Každý škodlivý kód potrebuje pre svoju činnosť preňho známe prostredie. Rovnako ako ľudský vírus si musí nájsť tu svoju bunku, tak aj škodlivý kód si musí nájsť tu svoju časť systému (napr. Boot sector, Partition Table, gif resp. map obrázok, makro, softvérový ovládač, knižnica dll, .exe súbor, BIOS vo flash pamäti), v ktorej bude uložený (aj keď v konečnom dôsledku sa realizuje v operačnej pamäti). Škodlivý kód sa často mylne označuje ako vírus, ktorý bol síce prvým, ale v tej dobe jediným typom škodlivého kódu. V súčasnosti však je už iba jeden z mnoho typov takýchto kódov. Veľa takýchto škodlivých kódov spolu súvisí, vzájomne sa prelínajú, alebo jeden bez druhého nemôže existovať.

Vírusy (Viruses)

Názov je odvodený od biologických originálov. Vírus je schopný seba-replikácie, avšak iba za prítomnosti svojho hostiteľa. Ide teda o časť genetického kódu (informácie), ktorá nie je schopná samostatnej existencie a rozmnožovania sa bez napojenia na nositeľa. Aby mohol existovať, ihneď po spustení alebo vykonaní hostiteľa (napr. súbor s príponou .exe) sa spustí aj kód vírusu. Počas tohto okamžiku sa vírus pokúša zaistiť svoju replikáciu a to pripojením k ďalším vhodným hostiteľom.

Aby sa mohli vírusy úspešne šíriť potrebujú sa istým spôsobom maskovať. Maskovacie techniky vírusov šíriacich sa elektronickou poštou sú:

- Dvojitá prípona – jedná sa o často využívanú príponu. Infikovaný súbor v prílohe emailu má dvojitú príponu (napr. výročná správa.doc.pif). Na niektorých konfiguráciách operačného systému MS Windows sa tieto súbory javia iba ako súbory s jednou a to prvou príponou (správa.doc), pričom druhá zostáva vizuálne utajená.

- „Biele znaky“ – ide o alternatívu k dvojitým príponám. Ak by aj systém zobrazoval oboje prípony, existuje tu možnosť za prvú príponu zaradiť taký počet medzier, že druhá prípona sa dostane mimo vizualizovanej oblasti.

Pri seba-replikácií dochádza často k falšovaniu skutočného odosielateľa. Na miesto skutočného odosielateľa býva dosadená úplne iná adresa. Môže ísť napríklad o fixnú adresu ako bola pri víruse Win32/Sobig.B (support@microsoft.com), resp. premenlivú adresu, dosadenú z adresára užívateľa, od ktorého sa vírus šíri ďalej. Vedľajším efektom je doručenie falošnej správy o existencii vírusu, ako automatickej odpovede antivírusového systému užívateľovi, ktorého adresa bola zneužitá. Medzi základné dve vlastnosti vírusov patrí:

- Neviditeľnosť (stealth) – schopnosť maskovať svoju prítomnosť, za účelom maximalizovania šance na svoje šírenie. Jedna metóda spočíva v tom, že vírus kontroluje dôležité činnosti. Obyčajne to vykonáva tak, že presmeruje vektor prerušenia alebo API funkciu na seba a prevezme aspoň časť kontroly. Ďalšou technikou zabezpečujúcou neviditeľnosť vírusu pri editácii (napr. antivírusovým programom), je dočasné odvírenie práve kontrolovaného súboru.

- Polymorfizmus – schopnosť pripájať mutovanú kópiu signatúry vírusu, napríklad pomocou zmeny poradia inštrukcií, vloženia bitového šumu resp. dynamického šifrovania.

Vírusy je možné rozdeliť podľa zdroja aktivácie na:

- Bootvírusy – vírusy ktoré sa šíria nabootovaním infikovaného bootovacieho média (napr. CD, disketa).

- Súborové vírusy – vírusy špecializujúca sa na dátové súbory, ktoré obsahujú spustiteľný kód.

- Makrovírusy – makro, ktoré je schopné skopírovať samo seba z jedného dokumentu do druhého, sa nazýva makrovírusom. Pre jeho šírenie je potrebné splniť niekoľko podmienok. Príslušná aplikácia musí byť početne užívaná medzi užívateľmi a musí dochádzať k výmene dát spolu s makrami medzi jednotlivými užívateľmi a počítačmi. Tieto podmienky spĺňajú hlavne aplikačné programy MS Office a to hlavne MS Word a MS Excel. Programy z MS Office neukladajú makra do špeciálnych súborov, ale do rovnakých súborov ako samotné dáta. V takomto prípade sa nejedná čisto o dátový súbor, ale svojím spôsobom o program, čo zásadne mení prístup k takýmto súborom z hľadiska bezpečnosti.

Trojské kone (Trojan)

Na rozdiel od vírusov, trojské kone nie sú schopné seba-replikácie. Najčastejšie vystupujú pod spustiteľným súborom typu .exe, ktorý neobsahuje žiadne iné dáta ako samotný kód trojského koňa. Trojský kôň sa nazýva preto, lebo ide o súbor, ktorý sa chová ako neškodný program (napr. antivírus, komprimačný program). Zdrojové kódy trojských koní je možné v súčasnosti získať na Internete (napr. www.bo2k.com). Medzi základné trojské kone možno zaradiť:

- Password – stealing trojan (PSW) resp. Key Logger – skupina trojských koní, ktorá obvykle sleduje jednotlivé stisky na klávesnici, ktoré ukladá a následne odosiela na dané e-mailové adresy. Tento typ infiltrácie možno klasifikovať ako spyware.

- Deštruktívne trojany – klasická forma, pod ktorou je pojem trojský kôň všeobecne chápaný. Pokiaľ je taký kôň spustený, likviduje dáta na disku alebo ho rovno kompletne sformátuje.

- Backdoor – ide o typ aplikácii, ktoré sú podobné programom pre vzdialenú správu počítača RAT (Remote Access Tool), akurát s tým rozdielom, že táto správa je vykonávaná bez vedomia samotného užívateľa.

- Dropper – škodlivý program najčastejšie typu .exe, ktorý nesie v sebe ďalšie škodlivé kódy,

- Downloader (Trojan Downloader) – jeho význam je podobný ako je to v prípade droppera, až na rozdiel toho, že downloader sa snaží stiahnuť škodlivý kód z pevne definovaných internetových adries.

- Proxy trojan – tieto trojské kone sa postarajú o to, že infikovaný počítač môže byť zneužitý pre rozosielanie spamu.

Boty (bots – robots)

Ide o programy, ktoré môžu do počítača vstúpiť rôznymi cestami, zostať v ňom aktívne a následne očakávať príkazy od svojich tvorcov. Ich nebezpečenstvo spočíva v tom, že dokážu vykonať čokoľvek. Na celom svete sú obrovské siete tzv. zombie počítačov (cca. milióny), ktoré sú infikované daným programom a čakajú na príkaz svojho odosielateľa – „pasáka“ (herders). Ich nebezpečenstvo spočíva v tom, že samotní majitelia nevedia o danom programe a ich počítač môže byť zneužitý na trestný resp. neetický čin (napr. rozosielanie SPAMu, DDoS útoky, dešifrovanie).

Červy (Worms)

Červy pracujú na nižšej (sieťovej) úrovni, ako klasické víry alebo trojské kone. Nešíria sa vo forme infikovaných súborov ale cez sieťové pakety. Pokiaľ taký paket dorazí do systému s bezpečnostnou dierou, môže dôjsť k jeho infekcii a vytvorení ďalších červov. Červ je založený na zneužívaní bezpečnostných dier softvérových aplikácii a jeho úspešné šírenie závisí od počtu používaného softvéru s danou bezpečnostnou dierou.

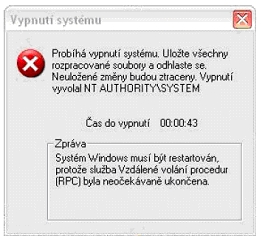

Obrázok 1: Ukážka napadnutia MS Windows XP červom Lovsan / Blaster dôsledkom nenainštalovania bezpečnostnej záplaty operačného systému

Ďalším príkladom môže byť červ Bizex. Ten nainštaluje do napadnutého informačného systému utilitu keylogger, ktorá zaznamenáva stlačenia kláves a ďalšie udalosti. Rozširuje sa pomocou Instant Messengeru (napr. ICQ).V správe sa objaví odkaz, ktorý ukazuje na zvukové schéma pre ICQ. Klepnutím na tento odkaz sa však stiahne ešte ďalší program, ktorý využíva slabiny Internet Explorera a týmto spôsobom do systému „prepašuje“ už spomínaný keylogger. Nakoniec rozošle tento odkaz na všetky kontakty uvedené v adresári ICQ.

Medzi najzneužívanejšie aplikácie, u ktorých sú červami využívané bezpečnostné diery, sú operačné systémy (napr. MS Windows, Linux), emailoví klienti (napr. MS Outlook Express), webové prehliadače (napr. Microsoft Internet Explorer), ale aj samotný bezpečnostný softvér. Preto je veľmi dôležité, pre ktorý z konkrétnych programov poskytujúcich danú službu, sa užívateľ rozhodne. Pri rozhodovaní sa o voľbe toho alebo iného softvéru, na základe štatistických údajov o bezpečnostných dierach v minulých obdobiach, je potrebné brať do úvahy aj ich významnosť/kritickosť.

V prípade webových prehliadačov okrem inštalácie bezpečnostných záplat a ich bezpečného nastavenia, existuje nástroj ktorý zabezpečuje riadenie obsahu. Riadenie obsahu pracuje v spojení s bezpečnostným zariadením (napr. firewall), ktoré môže previesť lexikálnu analýzu, porovnanie vzoriek, ale aj rozpoznanie obrázku. Niektoré programy označované ako obsahové filtre, sú v skutočnosti filtre webových stránok alebo filtre adries URL. Tieto filtre pracujú na princípe obmedzenia prístupu na web na základe URL adries, podľa kategórií (napr. erotika, mobil, správy, vtipy). Filtre adries URL však žiadnym spôsobom neobmedzujú problematický obsah, ktorý odchádza z webového servera.

Pretečenie zásobníka (Buffer overflow)

V súčasnosti je jednou z najpoužívanejších techník ako preniknúť do systému. Ide o situáciu, pri ktorej sa do bufferu umiestni viac dát, ako je schopný spravovať. Výsledkom býva strata alebo prepis dát. V podstate ide o to, že zle napísaný program je donútený načítať do pamäte viac dát (napr. pomocou exploitu), ako nakoľko je nastavený.

Exploit

Exploit je označenie pre programový kód, pomocou ktorého útočník využije chybu v softvéri k vlastným cieľom. Payload je označenie pre programový kód, ktorý je pripojený k exploitu a umožňuje tak napríklad neoprávnený prístup do systému. 0 - Day – Exploit – sa nazýva bezpečnostná diera, ktorá je aktuálna a nebola do daného času zabezpečená. Testovacia verzia, alebo verzia ktorá iba teoreticky dokazuje možnosť využitia bezpečnostnej diery sa nazýva „Proof of Concept“. Exploity je možné získať napr. z nasledujúcich zdrojov:

- google (exploit filetype:c),

- archívy konferencií Bugtraq a Full-Disclosure,

- voľne dostupné: ExploitTree, Metasploit Framework,

- komerčné: Core Impact, Canvas, Retina, (Nessus).

Metasploit Framework je softvérový nástroj pre komfortnú tvorbu a použitie exploitov. Obsahuje všetky potrebné komponenty ako:

- množstvo payloadov pre rôzne platformy,

- aktualizovanú databázu funkčných exploitov,

- jednoduché webové rozhranie.

Spyware

Program, ktorý k nevedomému odosielaniu z počítača využíva Internet dát (napr. prehľad navštevovaných stránok alebo nainštalovaného softvéru). Spyware sa šíry ako súčasť shareware, freeware softvéru resp. ako trojský kôň. V roku 2006 konzorcium firiem Microsoft, Symantec, AOL a ďalších vydalo dokument, ktorý definuje hranice spywareu a stupne jeho rizika (Anti-Spyware Coalition).

Adware

Softvér ktorý znepríjemňuje prácu na počítači nevyžiadanou reklamou (napr. pop-up reklamné okna, úvodná stránka webového prehliadača).

Dialer

Program ktorý zmení spôsob prístupu na Internet prostredníctvom modemu. Miesto bežného telefónneho čísla pre internetové pripojenie, presmeruje vytáčanie na čísla zo zvláštnymi tarifami. V niektorých prípadoch sa tak deje úplne nenápadne alebo dokonca automaticky. Obzvlášť keď obeť používa nesprávne nastavený, alebo výrobcom nesprávne zabezpečený internetový prehliadač. Dialer môže byť na počítač inštalovaný návštevou určitých internetových stránok (napr. pornografických), napríklad pomocou technológie ActiveX. V inom prípade môže ísť o nenápadný spustiteľný súbor (napr. .exe), ktorý je nič netušiacemu užívateľovi vnútený k stiahnutiu.

Hijack

Škodlivý kód, ktorý mení nastavenie internetového prehliadača. Najčastejšie mení úvodnú stránku resp. pridáva vlastnú položku medzi obľúbené. Existujú dva spôsoby únosu internetového prehliadača. Prvý spočíva vo využití bezpečnostnej diery – exploitu. Druhý spôsob spočíva v nainštalovaní škodlivého kódu na počítač, napr. pomocou trojského koňa alebo pomocou odkazu na Internete (napr. odkaz „Zvýšte si zadarmo rýchlosť počítača“).

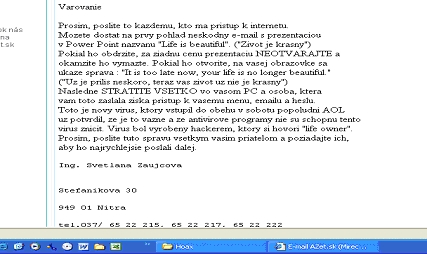

Hoax (v preklade z anj.: falošná správa, mystifikácia, novinárska kačica, podvod, výmysel)

Poplašné správy, ktoré obvykle varujú pred neexistujúcim nebezpečným vírusom alebo šíria iné poplašné správy. Vírusy šíriace sa poplašnými správami sa nazývajú metavírusy. Šírenie je plne závislé na užívateľoch, ktorí túto správu ďalej šíria. Základný obsah poplašnej správy obsahuje:

- popis nebezpečia,

- ničivé účinky vírusov,

- dôveryhodné zdroje varujú,

- výzva k ďalšiemu rozoslaniu.

Obrázok 2: Príklad Hoax správy

Logická bomba

Je programový kód, ktorý môže byť samostatnou aplikáciou, alebo môže byť súčasťou iného programu. Tento kód čaká na signál vo forme stlačenej klávesovej kombinácie užívateľom. Takúto bombu môže nastražiť napríklad frustrovaný práve prepustený programátor.

Pop-up okná

Okná zväčša s reklamnou tematikou, ktoré sa objavujú pri návšteve niektorých internetových stránok (napr. pornografické stránky), alebo sú ako súčasť freewareových verzií softvérových produktov. Znepríjemňujú užívateľovi prácu a znižujú výkon počítača.

Rootkit

Termín rootkit pochádza z prostredia UNIX. Išlo o programy, ktoré zaisťovali užívateľovi prístupové práva administrátora (root). Škodlivé kódy typu rootkit, nepracujú na aplikačnej úrovni, ako väčšina škodlivých kódov, ale sa inštalujú do API (Application Programming Innterface). Cez toto rozhranie volajú aplikácie základnej funkcie operačného systému (napr. zápisové procedúry do systémového registra). Rootkit tieto požiadavky zachytí a rozhodne, ktoré dáta smie aplikácia (napr. antivírusový program) vidieť a ktoré nie. Ich úlohou je teda skryť ľubovoľný (škodlivý) program pred antivírusovým, antispywarovým programom a zamaskovať jeho prítomnosť v systéme (napr. register/adresár v ktorom je škodlivý kód nainštalovaný). Samotné tieto programy nie sú škodlivé, ale môžu byť zneužívané vírusmi, trojskými koňmi alebo spywarom. Rootkity sú najčastejšie inštalované pomocou trojských koňov. Rootkit je spustený ako súčasť operačného systému a preto má najvyššie privilégia. Má prístup ku všetkým zdrojom počítača a systému. Môže napríklad skrývať prítomnosť súborov, alebo celých adresárov na disku. Môže dokonca ukrývať vybrané „bežiace procesy“ alebo položky v registri. Navyše môže napríklad sledovať stlačené klávesy na klávesnici a fungovať ako keylogger. Jeho nevýhodou je to, že musí byť inštalovaný s autorskými právami, čo však u mnohých užívateľov nie je problém, nakoľko bežne pracujú s administrátorskými právami.

Odhaliť rootkit je možné napríklad nabootovaním „čistého“ systému z CD alebo z iného počítača. Tým sa rootkit nespustí a teda sa nemôže ukrývať ani prípadný škodlivý softvér. Rovnako existujú aj skenery rootkitov, avšak pomocou nich je možné nájsť iba známe rootkity. V súčasnosti nie je nasadenie rootkitov príliš masové. Je však zrejmé, že sa jedná o veľmi „užitočný“ a zneužiteľný nástroj pre internetové zločiny, o ktorom budú bezpečnostní manažéri ešte počuť. Komerčnou verziou rootkitov sú tzv. DRM (Digital Rights Management). Ide o ochranný nástroj proti kopírovaniu legálne zakúpeného multimediálneho nosiča (napr. CD, DVD). Prvá spoločnosť, ktorá sa neslávne preslávila touto skrytou ochranou (bez vedomia užívateľa sa „ochrana“ inštalovala hlboko do operačného systému), bola spoločnosť Sony.

Tabuľka 1: Výhody a nevýhody rôznych spôsobov odhaľovania rootkitov

| Nástroj | Výhody | Nevýhody |

| Antivírus/antispyware | Detekuje a odstraňuje známe rootkity pred ich realizáciou a zároveň detekuje a odstraňuje škodlivý kód, ktorý môže obsahovať rootkit (napr. trojské kone). | Nepracujú na systémovej ale na „aplikačnej“ úrovni, čím môžu byť ovplyvňované samotným rootkitom. Nedetekujú neznáme alebo upravené rootkity |

| IPS (Intrusion Prevention Software) | Môžu zabrániť inštalácii rootkitu. Upozorňujú na podozrivé chovanie systému. Nezávisia na signatúrach. | Nezabránia užívateľovi v inštalácii trojského koňa. Neodstraňujú rootkity. |

| Nástroje pre detekciu rootkitov | Detekujú známe ale aj neznáme rootkity (nezávislé na signatúrach). Sú schopné detekovať rootkity po ich inštalácii. | Môžu generovať falošné poplachy. Môžu vyžadovať fyzickú prítomnosť osoby s administrátorskými právami. |

| Obmedzenie užívateľských práv | Môžu zabrániť inštalácii trojského koňa. Môžu obmedziť pôsobnosť už infikovaného počítača | Rootkit môže sám získať administrátorské práva. Môže obmedzovať užívateľov v ich činnosti. Znefunkčnenie aplikácii vyžadujúcich administrátorské práva. |

Wabbit

Jednoduchý program, ktorý nemá za účel sa šíriť, ale zahlcuje systém nezmyselnými procesmi (napr. tým že sa program sám kopíruje a vytvára svoje klony).

SPAM

Sovo „spam“ pochádza z anglického jazyka a znamená buď Shoulder Pork and hAM (bravčové plece a šunka) alebo SPiced hAM (korenená šunka). Toto jedlo sa dostalo do spojitosti s nevyžiadanou poštou vďaka televíznej relácii Monthy Python Flying Circus. V jednom spote je reštaurácia, kde každé jedlo obsahuje uvedený spam. Nech si hostia objednajú čokoľvek, vždy dostanú spam. Ak chcú niečo bez spamu, tak je im ponúknuté jedlo, kde je spamu len trochu. V angličtine existujú dva spisovnejšie výrazy pre spam vo forme elektronickej pošty:

- Unsolicited Bulk Email (UBE) - nevyžiadaná masová pošta,

- Unsolicited Commercial Email (UCE) - nevyžiadaná komerčná pošta.

Zákony a všeobecne právne predpisy v oblasti ochrany proti spamu, sa v zásade rozdeľujú podľa dvoch základných prístupov. Prvým z nich je prístup opt-out, čo znamená že koncový užívateľ môže dostávať spam až do doby pokiaľ sa voči nemu neohradí. Princíp opt-in umožňuje posielať nevyžiadanú elektronickú poštu len tým užívateľom, ktorí k týmto úkonom dali súhlas. Prístup opt-out si osvojilo USA a príslušný zákon Controlling the Assault of Non-Solicited Pornography and Marketing Act a pre svoj benevolentný prístup je právom označovaný ako zákon CAN-SPAM (t.j. je možno spamovať). Európska únia naproti USA čiastočne presadzuje princíp opt-in (v prípade pokiaľ osoba, nie je zákazníkom podnikateľského subjektu), deklarovaný direktívou o ochrane súkromia a elektronickej komunikácie – 2002/58/EC – Directive on Privacy and Electronic Communications. Na území SR problematiku nevyžiadanej pošty definuje zákon č. 610/2003 Z.z. o elektronických komunikáciách v znení neskorších predpisov, ktorý vychádza z direktívy EÚ. Elektronickou poštou je akákoľvek textová, hlasová, zvuková či obrazová správa zaslaná prostredníctvom verejnej siete Internet, ktorú možno uložiť v sieti alebo v koncovom zariadení príjemcu, kým ju príjemca nevyzdvihne. Na účely priameho marketingu je dovolené zasielanie elektronickej pošty užívateľom, len s ich predchádzajúcim súhlasom. Je zakázané zasielanie elektronickej pošty na účely priameho marketingu, z ktorej nie je známa totožnosť a adresa odosielateľa, na ktorú môže užívateľ zaslať žiadosť o skončenie zasielania nevyžiadaných správ. Predchádzajúci súhlas užívateľa sa nevyžaduje v prípade priameho marketingu vlastných tovarov a služieb, pokiaľ informácie na doručenie elektronickej pošty organizácia získala v súvislosti s predajom tovaru alebo služieb. Užívateľovi sa musí poskytnúť možnosť jednoducho a bezplatne kedykoľvek odmietnuť také používanie údajov.

V dnešnej dobe je možné spam rozdeliť podľa použitého média na jeho distribúciu:

- E-mail Spam - spam prostredníctvom elektronickej pošty,

- SPIM (Instant messaging Spam)- predstavuje nevyžiadané správy v Instant Messengeroch (napr. ICQ, MSN),

- Usenet Newsgroup Spam - spam v diskusnej sieti Usenet (napr. Newsgroups – poštové diskusné fóra)- prvý výskyt spamu,

- M-Spam - spam prostredníctvom SMS na mobilné telefóny.

Spam škodí tým, že:

- zaberá miesto v poštovej schránke a predlžuje čas sťahovania elektronickej pošty,

- môže spôsobiť prehliadnutie dôležitého mailu,

- upozornenie na nový mail stráca zmysel,

- v prípade zapnutia antispamovej ochrany, môže dôjsť k zablokovaniu dôležitého e-mailu,

- zaberá čas užívateľov.

Spameri získavajú e-mailové adresy z rôznych zdrojov, ktorými môžu byť:

- z dotazníkových formulárov na www stránkach, prípadne zo súťažných formulárov, kde možnou nepozornosťou užívateľ súhlasí so zasielaním reklamných mailov a zaradením do databázy,

- z www stránok – pomocou programov automaticky vyhľadávajúcich e-mailové adresy na stránkach,

- na dražbách,

- z odpovedí na vyradenie z databázy – ak kliknete na odkaz „ak nechcete dostávať tieto maily, kliknite tu“. V skutočnosti sa ale preradí adresa obete do databázy zaručene aktívnych adries,

- náhodne generované e-mailové adresy vytvorené kombináciou určitého počtu písmen a prípony (napr. yxo@majesty.sk).

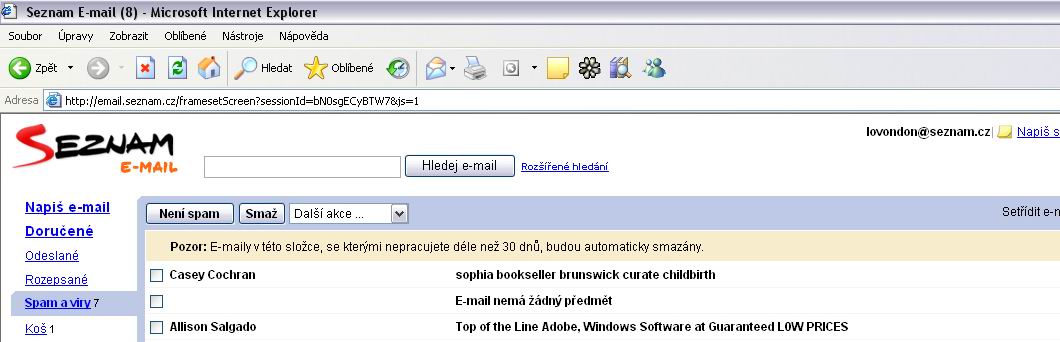

Obrázok 3: Prijatý spam v e-mailovej schránke, ktorá má filter a triedi spam do samostatnej zložky

Antispamové programy v zásade využívajú tri typy filtrácie a to podľa odosielateľa, podľa obsahu a podľa iných atribútov (napr. forma e-mailu).

Iný spôsob delenia môže byť na základe spôsobu identifikácie spamu:

- Identifikácia podľa zoznamov. Ide o tzv. blacklisty a whitelisty (napr. http://www.spamhaus.org/index.lasso). Blacklist je zoznam odosielateľov resp. IP adries, ktorým bolo v minulosti šírenie spamu dokázané. Whitelist je presným opakom a vytvára si ho administrátor prevažne sám.

- Identifikácia podľa regulárnych výrazov. Príslušný filter pracuje na princípe, vyhľadávania typických slov alebo slovných spojení pre SPAM. V databáze potom má každé slovo priradený určitý počet bodov a celkový súčet bodov rozhoduje či sa jedná o spam alebo nie.

- Identifikácia pomocou Bayesovho filtra. Bayesov filter pracuje so štatistickými metódami a predstavuje omnoho prepracovanejší princíp ako identifikáciu podľa regulárnych výrazov. Bayes dokázal matematicky popísať, ako sa dá pravdepodobnostné očakávanie upraviť vo svetle nových dôkazov s tým, že každá ďalšia vzorka prispieva k bližšiemu určeniu. Filtre založené na princípe Bayesovho filtra sa učia na základe vlastnej prevádzky v minulosti.

Nakoľko v súčasnosti neexistuje a ani tak skoro nebude exitovať dokonalý antispamový program, je potrebné pri jeho voľbe brať do úvahy dve hodnoty, ktoré uvádzajú ich tvorcovia. Ide o hodnoty FP (False positive) a FN (False negative). FP znamená označenie korektnej správy za spam a FN je hodnota udávajúca označenie spamu za korektnú správu.

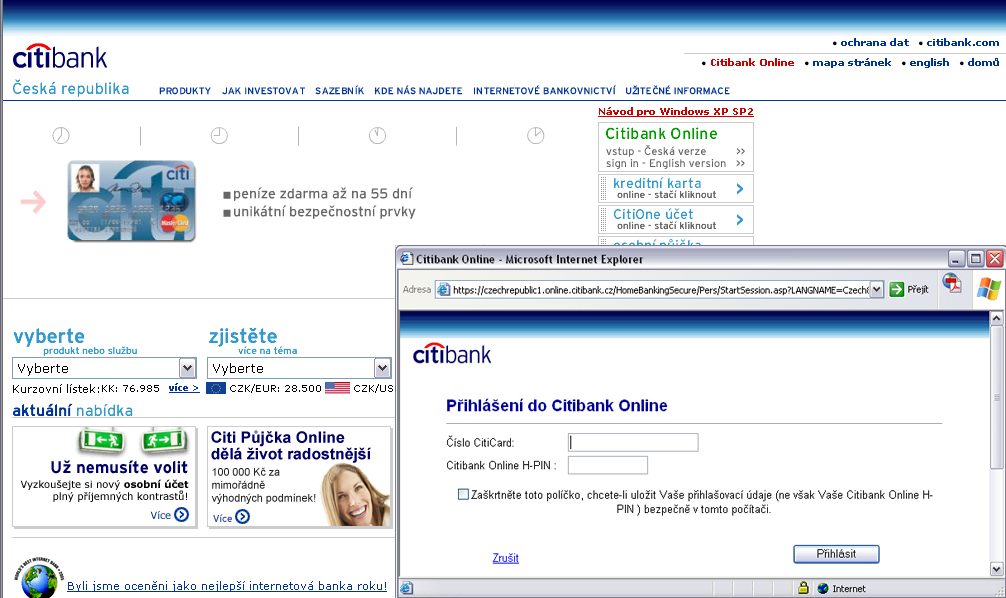

Phishing

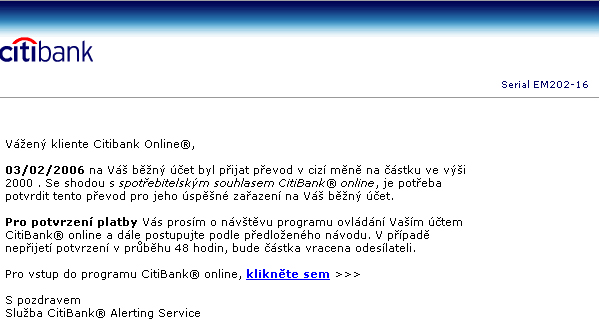

Týmto slovom sa označujú podvodné e-maily alebo web stránky. Ide o špeciálnu kategóriu nevyžiadanej pošty. Slovo phising je odvodené od dvoch anglických slov fishing (rybárčenie) a phreaking (nabúravanie telefónnych liniek) Na veľké množstvo adries sa rozošlú podvodné e-maily, ktoré na prvý pohľad vyzerajú ako informácie z dôveryhodnej inštitúcie (napr. banky). Príjemca je informovaný o údajnej nutnosti vyplniť údaje v pripravenom formulári, inak mu môže byť zablokovaný účet, prípadne môže byť iným spôsobom znevýhodnený. V e-maili býva uvedený odkaz na pripravené stránky s formulárom, ktoré akoby odkazovali na server dôveryhodnej inštitúcie. V skutočnosti je užívateľ presmerovaný na cudzí server, ale vytvorený v rovnakom designe, ako sú stránky „pravej“ inštitúcie. Obeť nemusí poznať rozdiel a môže vyplniť predvolené políčka, kde sú po ňom požadované dôverné informácie (napr. čísla účtov, kódy k internetovému bankovníctvu, PIN pre platbu). Takto získané údaje môžu podvodníci veľmi ľahko zneužiť. Ešte dokonalejšou metódou je tzv. Pharming (farmárčenie) kde sú využívané nevedomosti užívateľa o službe DNS, ktorá zaisťuje preklad doménových mien na IP adresy. Pokiaľ užívateľ zadá v správne nakonfigurovanom systéme konkrétne URL (napr. www.uniza.sk), DNS zaistí, že bude kontaktovaný príslušný server (napr. server Žilinskej univerzity) s príslušnou IP adresou (napr. 158.193.60.1). Avšak ak sa podarí útočníkovi prekonfigurovať DNS server tak, že zamení IP adresu (napr. 158.193.60.1) za inú (napr. 198.87.233.110), pri zadávaní URL adresy v internetovom prehliadači sa zobrazí podvrhnutá stránka (napr. www.sex.com). Protokol DNS načúva na portoch TCP/53 protokolu TCP a portu 53 protokolu UDP. Napríklad v textovom súbore hosts, ktorý je možné nájsť v adresári C:\Windows\system32\drivers\etc a ktorý obsahuje „natvrdo“ definované dvojice IP adries a názvov hostiteľov, je možné zadať požadované presmerovanie (napr. 198.87.233.110 www.utc.sk).

Obrázok 4: Phising e-mailu a webovej stránky

Phising je možné rozpoznať na základe dvoch znakov:

- podozrivé URL v paneli s adresou,

- neprítomnosť ikony zámku, ktorá reprezentuje bezpečné HTTPS spojenie.

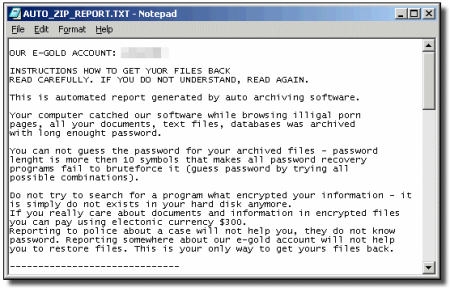

Ransomware

Pôvod označenia ransomware sa viaže k spojeniu dvoch anglických slov ransom (výkupné) a software. Ide o softvér (škodlivý kód), ktorý donúti užívateľa zaplatiť vydieračovi „výkupné“. Typickým príkladom je nežiadúce šifrovanie užívateľských dát bez vedomia užívateľa. V danom prípade dáta užívateľ naďalej vlastní, ale nemá k nim prístup. Následne útočník požaduje určitú sumu výmenou za odpovedajúce heslo. Jedným z prípadov ransomwaru bol napríklad trojský kôň Cryzip. Odpovedajúce súbory boli zašifrované a v aktuálnom adresári bol vytvorený textový súbor AUTO_ZIP_REPORT.TXT (obrázok 5), ktorý obsahoval inštrukcie pre zaplatenie požadovanej sumy 300 dolárov.

Obrázok 5: Obsah textového súboru AUTO_ZIP_REPORT.TXT

Samozvaný nájomníci (Squatters)

Jeden zo škodlivých kódov, ktorý spadá do šedej zóny nelegálnej alebo neetickej činnosti na Internete. Ide o zneužívanie preklepov pri zadávaní adries serverov. Základom doménového squatterstva je názov často navštevovaného servera. Následne squatter zaregistruje domény podobného názvu, pričom vychádza z možných preklepov, znakov navyše alebo národných špecifík (napr. zámena písmen „Y“ a „Z“ na klávesnici). Ďalej už závisí na ňom ako využije podstrčenú stránku. Jednou z možností, je poskytovanie rovnakých služieb ako poskytuje pôvodná stránka, alebo poskytovanie služieb a produktov pre dospelých. Jednou z najzákernejších variant je umiestnenie trojských koňov, spywareu alebo phisingu na podstrčenú stránku.

Označenie škodlivého kódu

Každá infiltrácia zistená antivírusovým programom, má pridelené vlastné meno (napr. Famili_Name.Group_Name.Major_Variant.Minor_Variant). V praxi sa používa následnovné pomenovanie:

Tabuľka 2: Príklady typov infiltrácií škodlivého kódu

| Typ infiltrácie | Vyjadruje |

|---|---|

| Win32 resp. W32 | Súborový vírus pre MS Windows |

| Win95 resp. W95 | Súborový vírus pre MS Windows 95, 98, ME. Obvykle nie sú schopné prevádzky pod vyššími verziami |

| WM | Makrovírus pre MS Word 6.0 a 7.0 |

| W97M | Makrovírus pre MS Word 8.0, a vyššie verzie |

| XM | Makrovírus pre MS Excel 5.0 a 6.0 |

| X97M | Makrovírus pre MS Excel 7.0 a vyššie verzie |

Tabuľka 3: Ďalšie atribúty definujúce vlastnosti škodlivého kódu

| Reťazec | Vyjadruje |

|---|---|

| @mm | skratka pre „mass-mailing“ vírus, ktorý sa hromadne rozosiela elektronickou poštou napr. W97M/Melissa.A@mm |

| .intended | Takto bývajú označené nefunkčné vírusy z dôvodu chýb v ich zdrojovom kóde |

| .based | Vírus vytvorený na základoch menovaného vírusu. |

| .germ | vírusy ktoré sú vytvorené vo svojej nultej generácii |

| .dropper | Takto bývajú označené programy s cieľom vypustiť menovaný vírus do systému |

| .genetic | Vírus identifikovaný generickou detekciou |

| .dam | Takto sa označujú poškodené exempláre vírusov vplyvom vonkajších faktorov (chyby na disku, zle vyliečené súbory). |

V minulosti pri pomenovávaní škodlivých kódov dochádzalo k tomu, že jeden kód mal aj niekoľko označení (meno infiltrácie). Napríklad jeden červ sa u spoločnosti Kaspersky nazýval „Zotob“ a u spoločnosti McAfee „Bozori“. Toto by mala odstrániť iniciatíva CME (Common Malware Enumeration), ktorá bude každému škodlivému kódu prideľovať náhodným výberom identifikačné číslo (napr. CME – 123 alebo M-123). To sa potom bude pripájať za meno infiltrácie (napr. W32/červ.A!M-!123). Iniciatíva združuje spoločnosti ako McAffe, Microsoft, Sophos, Symantec, KasperskyLabs a iné.

Ochranné opatrenia pred škodlivými kódmi

Škodlivé kódy predstavujú veľkú hrozbu pre informačný systém, preto je potrebné implementovať opatrenia proti ich infiltrácii, opatrenia pre riadenie prístupov do systému a zabezpečiť primerané povedomie užívateľov. Mali by sa zvážiť nasledovné ochranné opatrenia:

- oficiálna politika požadujúca dodržiavanie softvérových licencií a zakazujúca používanie neautorizovaného softvéru,

- formálna politika ochrany voči hrozbám spojených so získavaním súborov a softvéru cez externé siete alebo prostredníctvom iných médií,

- inštalácia a pravidelné aktualizovanie bezpečnostných záplat softvérových subaktív,

- inštalácia, pravidelné aktualizovanie a realizácia detekčných a nápravných softvérov (napr. antivírusový, antispamový, antispywareový softvér) na prehliadanie počítačov a externých záznamových médií (napr. CD, DVD, HDD, disketa),

- pravidelné vykonávanie kontrol dátového obsahu uloženého v informačnom systéme,

- plány kontinuity a obnovy činností organizácie po infekciách škodlivým kódom.

Antivírusový program je jeden z najpoužívanejších ochranných opatrení, ktorý sa používa proti infiltrácii škodlivého kódu. Skladá sa z častí, ktoré sledujú všetky najpodstatnejšie vstupno-výstupné miesta, ktorými by prípadná infiltrácia mohla do informačného systému preniknúť. Týmito vstupno-výstupnými miestami môže byť elektronická pošta, webové stránky alebo prenosné záznamové médiá. Nedeliteľnou súčasťou antivírusových programov je aktualizácia cez Internet. Aktualizácia antivírusového programu môže byť rozdelená na:

- aktualizácia programovej časti antivírusového systému - táto aktualizácia odstraňuje nedostatky z programovej časti softvéru, prípadne túto časť rozširuje o nové funkcie,

- aktualizácia vírusovej databázy - táto aktualizácia zaisťuje detekciu nových vírusov, prípadne upravuje detekciu už existujúcich,

- inkrementálna aktualizácia - sťahujú sa len tie časti vírusovej databázy, ktoré na serveri výrobcu pribudli od poslednej aktualizácie vykonanej užívateľom. Výhodou je rýchlosť vykonanej aktualizácie. Raz za čas je vhodné vykonať tzv. súhrnnú aktualizáciu (bázovú).

Vírusová databáza obsahuje informácie, na základe ktorých dokáže antivírový program vyhľadať známe vírusy. Vírusová databáza je obvykle označená dátumom vydania. Antivírusový program dokáže na základe informácii z vírusovej databázy detekovať väčšinu známych vírusov, ktoré vznikli pred dátumom vydania vírusovej databázy. Vírusová databáza obsahuje:

- názov vírusu,

- informácie t.j. signatúry na základe je možné vírus detekovať.

Antivírusové programy okrem klasického ponímania vírusu detekujú aj iný druh škodlivého kódu (napr. červy a trojské kone, phising). Antivírusový program sa skladá z častí, ktoré:

- vykonávajú nepretržitý dohľad (on-access scanner) – kontrola dát, s ktorými užívateľ pracuje,

- umožňujú previesť antivírusový test vybranej oblasti – test je vyvolaný na základe požiadavky užívateľa (on-demand), vďaka čomu sa označuje ako on-demend scanner,

- zaisťujú sťahovanie aktualizácií z Internetu,

- vykonávajú automatickú kontrolu prichádzajúcej a odchádzajúcej elektronickej pošty.

Ďalej môže obsahovať:

- plánovač udalostí, ktorý umožňuje vo zvolenom termíne otestovať vybranú časť IS (napr. vybrané dáta),

- karanténu – dočasné uloženie infikovaných dát,

- kontrolu integrity – je založená na porovnávaní stavu súborov a oblastí na disku s informáciami, ktoré si kontrolný program (integrity checker) uschoval pri poslednom spustení resp. pri jeho inštalácií,

- antivírusový šetrič obrazovky.

Antivírusové skenery sú najstaršou súčasťou antivírusového programu. Na počiatku éry skenerov, bola využívaná metóda vyhľadávajúca vírusy na základe skupiny inštrukcií, ktoré boli pre daný vírus typické. Vírusová databáza bola naplnená sekvenciami známych vírusov. Pri kontrole súborov boli tieto sekvencie hľadané priamo v zdrojovom kóde súborov, čo mohlo prinášať falošné poplachy. Výrazné zníženie falošných poplachov priniesla tzv. exaktná identifikácia. V nej po nájdení sekvencie vírusu, skener spočíta ešte kontrolné súčty konštantných oblastí v tele vírusu, porovná zistené informácie s informáciami vo vírusovej databáze a až potom upozorní užívateľa o prítomnosti vírusu. Výber spoľahlivej sekvencie býval jednoduchou záležitosťou, preto autori vírusov sa pokúšali znemožniť odhalenie svojich diel tak, že začali písať zakódované vírusy. V tomto prípade je možné sekvenciu vybrať len z veľmi malej časti kódu – dekryptovacej slučky. Skutočný problém však nastal príchodom polymorfných vírusov, ktoré dokázali generovať rôzne tvary dekryptovacích slučiek. V tomto prípade je nemožné detekovať vírusy na základe sekvencií. Moderné skenery preto obsahujú emulátor strojového kódu, ktorým sa pokúšajú emulovať prevedenie slučky a následne vyhľadávať vírusy v nezašifrovanej podobe. Úspešnosť v odhaľovaní napadnutých súborov, je daná kombináciou niekoľkých úrovní detekcie:

- Detekcia známych vírusov – je najjednoduchšia technika a spočíva v odhalení známeho vírusu pomocou signatúry (t.j. sekvencia znakov stabilne sa vyskytujúcich v tele vírusu), ktorá je vo vírusovej databáze zaznamenaná ako identifikátor.

Obrázok 6: Ukážka časti infikovaného súboru vírusom Win32/Bagle.AB a sekvencia, ktorú používa antivírusový program pre jeho detekciu

- Generická detekcia – je obecnejšou metódou známych vírusov, využívanou pre rozpoznávanie nových variant. Pokiaľ nie je nájdený známy vírus, hľadajú sa sekvencie typické pre určitý vírus, ktoré sa pri jeho modifikáciách obvykle nemenia. Táto metóda je účinná predovšetkým pri detekcii makrovírusov.

- Heuristická analýza – umožňuje identifikovať vírus, ktorý nie je zaradený vo vírusovej databáze. V priebehu heuristickej analýzy sa používajú dve metódy:

- Statická heuristická analýza – hľadanie podozrivých dátových konštrukcií,

- Dynamická heuristická analýza – emulácia kódu, to znamená jeho spustenie v chránenom prostredí virtuálneho počítača vo vnútri antivírusového programu a hľadanie typických akcií, odpovedajúcich chovaniu vírusu.

Programy využívajúce vírusové signatúry dokážu počítač ochrániť iba proti približne 75% vírusom. Až do aktualizácie (obvykle až po 3 hodinách po útoku) zostáva počítač nechránený, pretože heuristická analýza rozozná iba varianty známych vírusov. Túto medzeru môže zaceliť nová technológia typu TruPrevent. TruPrevent je koncipovaný ako doplnkom k bežným antivírusovým programom a mal by uzavrieť medzeru v bezpečnostnom systéme počítača až do doby, pokiaľ výrobca antivírusového programu uverejní aktuálne signatúry. Program sleduje chovanie všetkých procesov, ktoré v počítači práve prebiehajú. Pokiaľ niektorú z aplikácii vyhodnotí ako nebezpečnú, ukončí ju a zablokuje. Aby mohol TruPrevent sledovať programy, inštaluje sa rovnako ako rootkit do operačného systému do API (Application Programming Interface), čo je rozhranie pre programovanie aplikácií. Programy nekomunikujú priamo s hardvérom, ale predávajú svoje príkazy operačnému systému cez toto rozhranie. TruPrevent zasahuje do tejto komunikácie, zaznamenáva si ju do registra a následne ju vyhodnocuje ako oprávnenú alebo nie. Program túto komunikáciu s hardvérom (napr. pevný disk, sieťové prvky, pamäť) sleduje a boduje podľa rizikovosti, v prípade prekročenia určitého počtu bodov program komunikáciu zablokuje.

Z pohľadu ochrany sietí je možné antivírusové programy rozdeliť na:

- programy zabezpečujúce antivírusovú ochranu pracovných staníc a serverov,

- programy zabezpečujúce antivírusovú ochranu na vstupných bránach zo siete Internet.

Dôležitým poznatkom pri ochrane vstupných brán je to, že toto riešenie chráni počítačovú sieť proti útokom z vonku, ale už nechráni sieť z vnútra. Všeobecné antivírusové programy na vstupných bránach, môžu fungovať dvoma spôsobmi. V prvom prípade je využívaný protokol CVP (Content Vectoring Protocol), ktorý slúži k presmerovaniu paketov na protokoloch HTTP, FTP a SMTP na iný server. Tam dôjde k ich otestovaniu na prítomnosť vírusov. Následne po otestovaní ich vracia na pôvodný firewall, odkiaľ boli presmerované. Firewall na základe výsledkov kontroly tieto pakety pustí alebo zamietne. V prípade tejto metódy je potrebné aby príslušný vstupný firewall podporoval CVP protokol. Druhé riešenie je prostredníctvom antivírusového proxy serveru, ktorý je vložený medzi firewall a koncové zariadenia, pričom môže ísť o rovnaký fyzický stroj. Prichádzajúce pakety z Internetu sú zložené do súborov, otestované antivírusovým softvérom, následné rozdelené do paketov a rozoslané na koncové zariadenia.

V súčasnej dobe samotné antivírusové systémy nie sú postačujúce pre detekciu škodlivého kódu. Preto je potrebné zaopatriť ďalšie nástroje zabezpečujúce antiphisingovú, antispamovú, antispywareovú resp. firewallovú ochranu. Užívateľ má na výber z dvoch možností a to buď sa rozhodne pre samostatné aplikácie realizujúce niektoré zo spomínaných ochrán, alebo si vyberie balík poskytujúci komplexné služby v ochrane proti škodlivému kódu.

Jednou z krajných metód odstránenia infiltrácie je zmazanie samotného infiltrovaného súboru, pričom však môže dôjsť k strate dôležitých informácii. Preto je namieste otázka, či neexistujú iné metódy pre liečenie infiltrovaných súborov. Liečiace metódy môžu byť rozdelené do nasledujúcich skupín:

- Algoritmické liečenie. Táto metóda sa spolieha na všetky informácie, ktoré existujú ohľadom vírusu (napr. dĺžka vírusu, alebo aká je jeho pozícia v súbore). Na základe týchto údajov sa snaží antivírusový program zrekonštruovať infikované dáta do pôvodnej podoby.

- Heuristické liečenie. Vírus sa po svojom spustení pokúša predať riadenie pôvodnému programu, preto ak sa odsledujú činnosti od začiatku až po tento bod predania riadenia, je možné túto časť odstrániť a teda obnoviť súbor do pôvodnej podoby.

Džubák, J. Nebezpečí jménem hoax. In CHIP – Magazín informačních technológií 5/2005. XV. Ročník. Praha : Vogel Burda Communications, 2005. ISSN 1210-8723. S. 16.

Baudiš, P. Programy typu rootkit. Další hrozba pro Windows. In: CHIP – Magazín informačních technológií 6/2005. XV. Ročník. Praha : Vogel Burda Communications, 2005. ISSN 1210-8723. S. 14.

Burda, M. Taky vám přetéká? [online]. Root.cz\Vývoj\Programovací jazyky [cit. 26.4.2005]. Dostupné na: <http://www.root.cz/clanky/taky-vam-preteka/>.

Čandík, M. Způsoby ochrany před počítačovými viry. In Security magazín 4/2004. XI. Ročník. Praha : FAMily media, 2004. ISSN 1210-8723. S. 2-4.

Hák, I. Moderní počítačové viry, třetí vydání. [cit. 15.9.2006]. Dostupné na: <http://www.viry.cz/viry.cz/kniha/kniha.pdf>.

Hentschel, A. S neviditelným pláštěm na internetu. In CHIP – Magazín informačních technológií 9/2005. XV. Ročník. Praha : Vogel Burda Communications, 2005. ISSN 1210-8723. S. 88-93.

HO@X. Co je to hoax [online]. Josef Džubák & HOAX.cz. [cit. 30.8.2006]. Dostupné na: <http://www.hoax.cz/cze/>.

Holčík, T. Zatočte konečně se spamem. In Computer 12/2005. Brno : Computer Press Media, 2005. ISSN 1210-8790. S. 68-69.

Kratochvíl, P. Nebuďte snadnou obětí. In CHIP – Magazín informačních technológií 11/2005. XV. Ročník. Praha : Vogel Burda Communications, 2005. ISSN 1210-8723. S. 44-45.

Pletzer, V. Útoky internetových banditů. In CHIP – Magazín informačních technológií duben 2006. XVI. Ročník. Praha : Vogel Burda Communications, 2006. ISSN 1210-8723. S. 90-94.

Pospíchal, Z. Phishing po česku [online]. Lupa.cz\Rubriky\Bezpečnost\ Phishing po česku. [cit. 19.8.2006]. Dostupné na: <http://fubu.yweb.sk/ipv6/ipsec.htm>.

Přibyl, T. SPAM mor 21. století. In PC WORLD Security 3/2005. Praha : IDG Czech, 2005. ISSN 1214-794X. S. 14-16.

Šindelář, J. Chraňte svou doménu před squattery [online]. Zive.cz [cit. 10.5.2006]. Dostupné na: <http://www.zive.cz/h/Uzivatel/AR.asp?ARI=128930&CAI=2114>.

Zelený, K. Terorismus bez výstřelu – počítačové viry. In Security magazín 1/2004. XI. Ročník. Praha : FAMily media, 2004. ISSN 1210-8723. S. 2-3.

Zákon č. 610/2003 Z.z. o elektronických komunikáciách, v znení neskorších predpisov. ISO/IEC 17799 Informačné technológie. Kódex praxe manažérstva informačnej bezpečnosti